|

제로 트러스트 개념의 핵심 3

|

| 존 킨더백은 ‘제로 트러스트’가 시스템을 신뢰할 수 있게 만드는 것이 아니라, 보안 전략에서 신뢰 개념을 제거하는 것이라고 설명합니다. 모든 사용자, 패킷, 네트워크 인터페이스 및 장치를 신뢰할 수 없으면 자산 보호가 간단해진다는 것이죠.그런데 10년 전에 나온 ‘제로 트러스트’가 왜 이렇게 핫할까요?

|

| 클레어 마토라나(Clare Martorana) 연방 최고 정보 책임자(CIO)는 “절대 신뢰하지 말고 항상 확인하라”고 강조하고 있습니다. 미 행정부의 보안 로드맵에 따르면 2024년 9월 말까지 모든 기관은 ID, 장치, 네트워크, 데이터, 응용프로그램에 ‘제로 트러스트’ 보안이 충족되어야 합니다.

AWS, 구글클라우드, Azure와 같은 클라우드 서비스 업체는 물론 수많은 SaaS 업체가 미국을 기반으로 서비스를 하고 있는 만큼 ‘제로 트러스트’가 개념이 아닌 실행이 되어야 하는 때가 도래한 것이죠. |

|

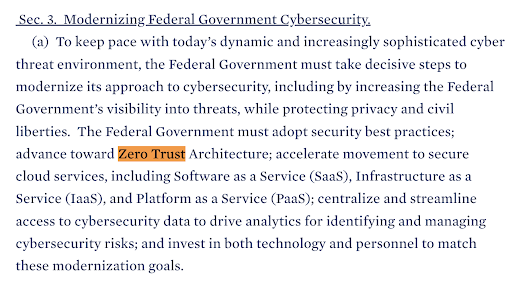

하지만 82%는 12~18개월 내에 시작할 계획을 가지고 있습니다.

그렇다면 ‘제로 트러스트’를 무엇부터 어떻게 시작해야 할까요?

‘제로 트러스트’는 솔루션이 아니지만 제로 트러스트 기반 보안 인프라는 다양한 솔루션을 사용하여 구현할 수 있습니다. 기존 보안 인프라를 완전히 폐기하기보다는, 전략에 맞는 새로운 도구를 추가하며 구성할 수도 있고요.

![]() 구체적으로는 정의된 사용자와 등록된 디바이스만,

구체적으로는 정의된 사용자와 등록된 디바이스만,

![]() 신뢰할 수 있는 네트워크에서 접속 가능하게 하고,

신뢰할 수 있는 네트워크에서 접속 가능하게 하고,

![]() 업무에 사용하는 모든 앱, 데이터 등은 이 네트워크를 통해서만 접속할 수 있게,

업무에 사용하는 모든 앱, 데이터 등은 이 네트워크를 통해서만 접속할 수 있게,

![]() 그리고 모든 행위에 대한 로그를 저장하고 감사할 수 있도록 보안 환경을 구성해야 합니다.

그리고 모든 행위에 대한 로그를 저장하고 감사할 수 있도록 보안 환경을 구성해야 합니다.

‘제로 트러스트’ 및 클라우드에 대한 도움이 필요하시면 저희에게 연락해 주세요.

![]() 클라우드 보안 형상 관리 플랫폼 자세히 보기

클라우드 보안 형상 관리 플랫폼 자세히 보기

![]() 클라우드 보안 컨설팅 자세히 보기

클라우드 보안 컨설팅 자세히 보기

![]() 클라우드 관련하여 더 궁금한 사항이 있으시면 저희에게 문의해 주세요!

클라우드 관련하여 더 궁금한 사항이 있으시면 저희에게 문의해 주세요!